Mobile

android逆向中so文件的动态调用

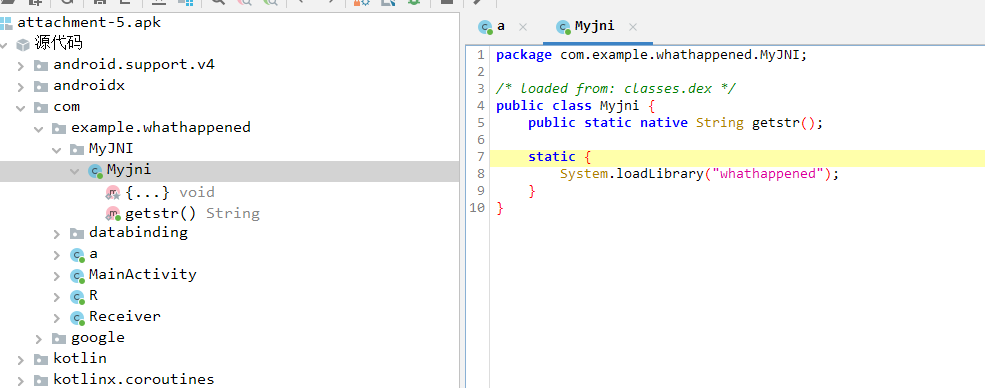

某个安卓题目,使用jadx反编译apk之后

发现有个native函数,调用了so库。

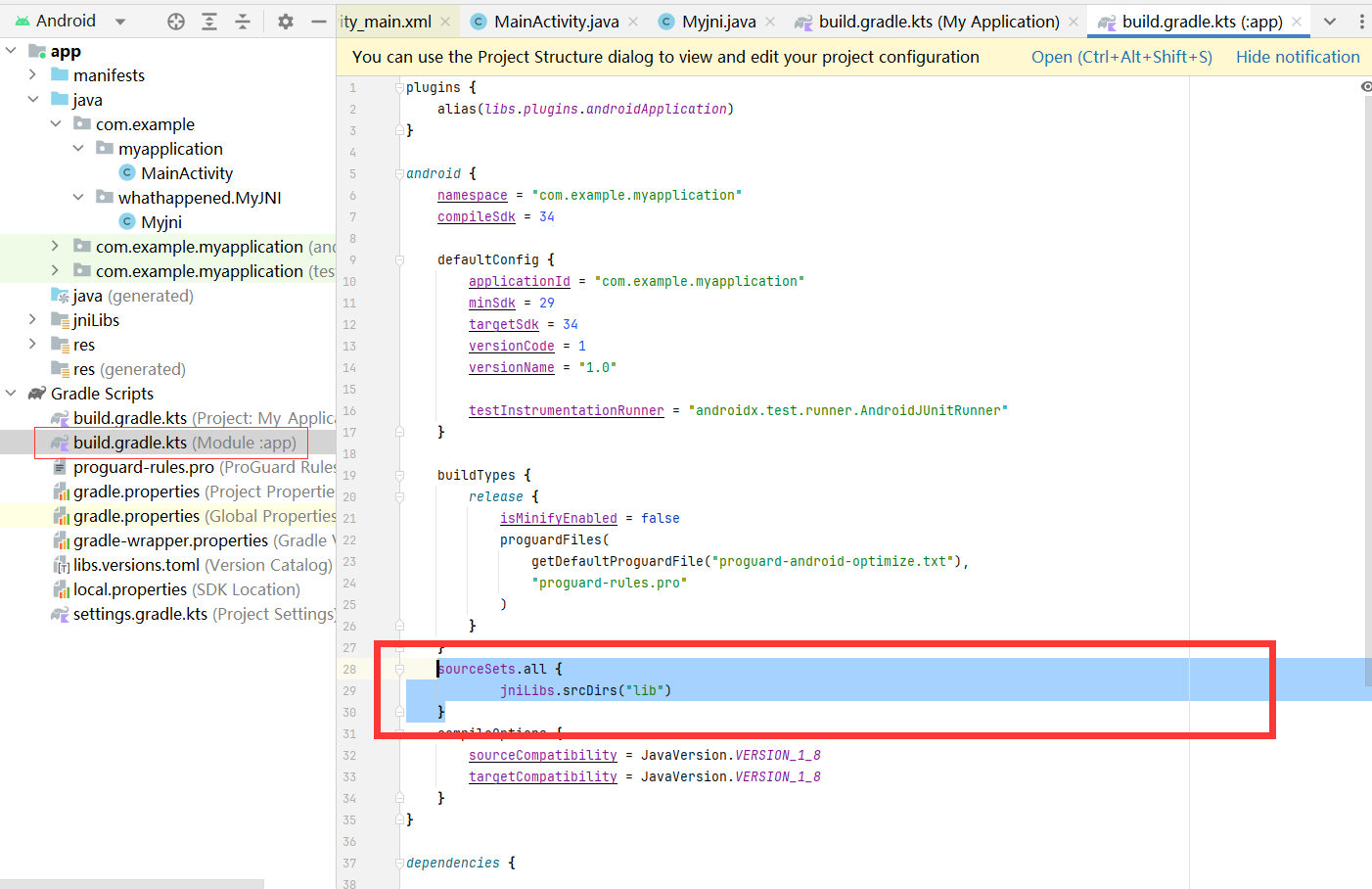

1.创建一个新的anroid项目,然后编辑项目中的grade文件,添加以下内容

不同的DSL要添加的代码不同

Groovy DSL(build.gradle)

sourceSets {

main {

jniLibs.srcDirs = ['lib']

}

}

Kotlin DSL(build.gradle.kts)

sourceSets.all {

jniLibs.srcDirs("lib")

}

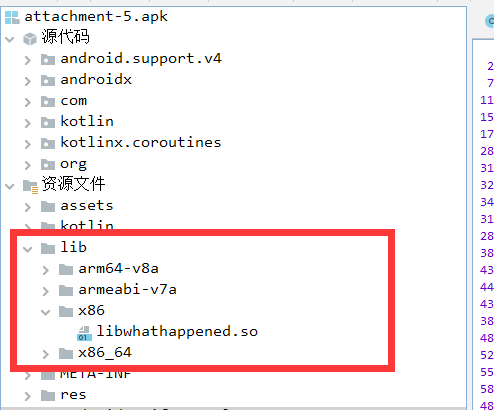

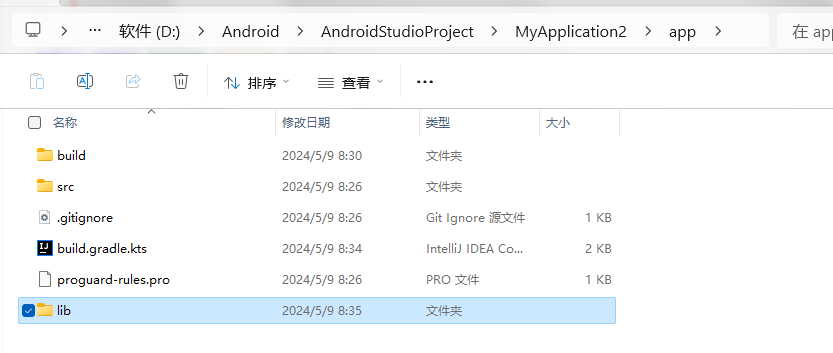

然后把so文件放到项目目录的app目录下

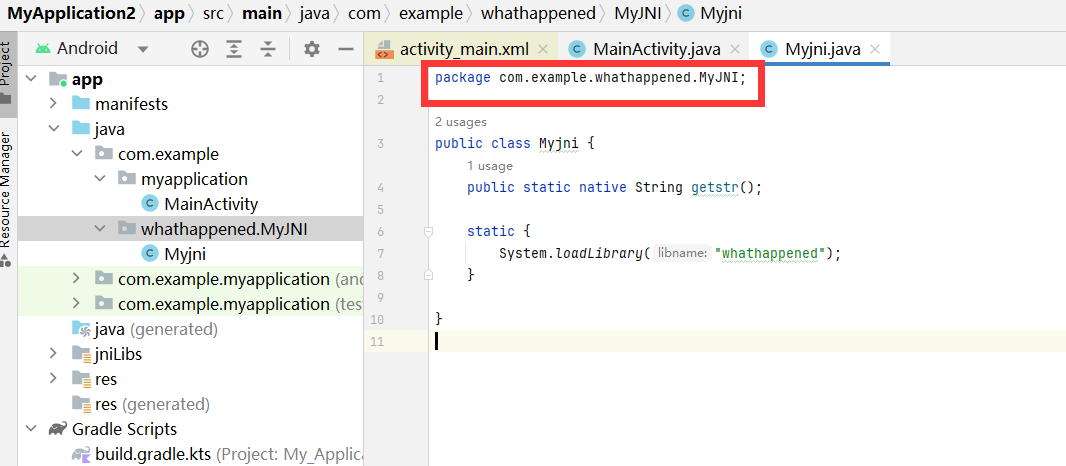

然后新建一个Class,要求Class的包路径必须和jadx中Class的路径一致。

然后把jadx中的代码复制到这个class中

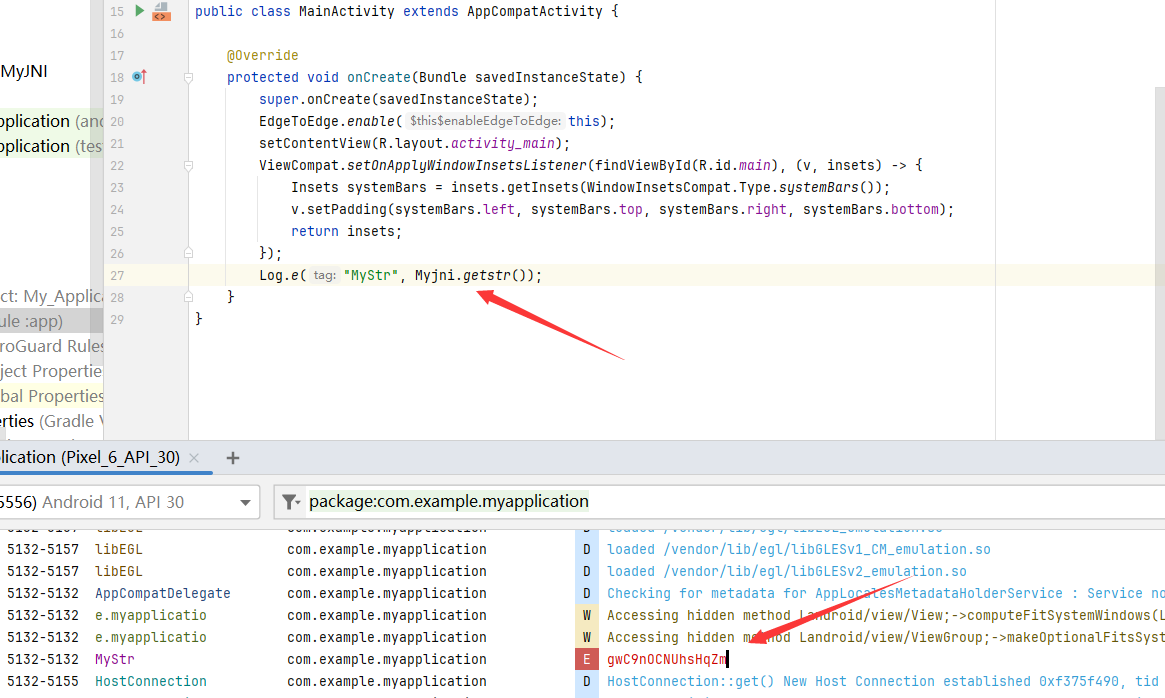

2.在主函数中调用